TLS 1.3 标准

作者:

最后更新于 | 最初发布于 | 分类: 网站开发技术

TLS 1.3 已经被 IESG 正式批准为建议标准了。

The IESG has approved the following document: - 'The Transport Layer Security (TLS) Protocol Version 1.3' (draft-ietf-tls-tls13-28.txt) as Proposed Standard

最后被通过的版本就是 Draft-28,TLS 1.3 已经被讨论两年了,中间有过很多的变化。

提出 TLS 1.3,当然是为了更快更安全。而新通过的版本就是为此而来的。下面看看它同 TLS 1.2 相比有哪些变化。

TLS 1.3 vs TLS 1.2

更快的握手速度

使用 TLS 1.2 需要两次往返( 2-RTT )才能完成握手,然后才能发送请求。

TLS 1.3 增加了一个 零往返(0-RTT)的握手模式,在上一次连接中,握手完成之后,服务端会发送一条 ServerConfiguration 消息,在随后的客户端发起第一个 TLS 记录 ClientHello 过程中,直接附加加密的应用程序数据,该模式将会导致更加快速的访问体验。

更加安全的连接

为了兼容考虑,TLS 1.2 中还保留着很多不够安全的加密算法,而TLS 1.3 删除了那些被业界认为不安全的加密算法。

- RSA 密钥传输 ---- 不支持前向安全性

- CBC 模式密码 ---- 易受 BEAST 和 Lucky 13 攻击

- RC4 流密码 ---- 在 HTTPS 中使用并不安全

- SHA-1 哈希函数 ---- 建议以 SHA-2 取而代之

- 任意 Diffie-Hellman 组---- CVE-2016-0701 漏洞

- 输出密码 ---- 易受 FREAK 和 LogJam 攻击

TLS 1.3 的新加密套件将不能用在 TLS 1.2 之上,而且 TLS 1.3 的各个草案其加密套件也是不兼容的。唯有等待各个厂商的软件都到升级到最新的正式版后,就没有问题了。

除了加密算法的改进,还有下面这些提高安全性的措施。

- ServerHello 之后的所有握手消息采取了加密操作

- TLS 1.2 版本的重协商握手机制已被弃用,TLS 1.3 中重新协商变为不可行了

- 相比过去的的版本,会话恢复在服务端是无状态的,使用了新的 PSK 交换

- DSA 证书不再允许在 TLS 1.3 中使用

TLS 1.3 的一些测试工具

浏览器测试

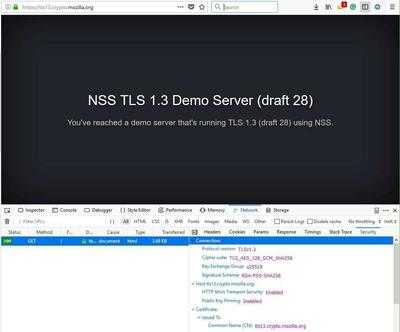

测试你的浏览器是否支持最新的 TLS 1.3 Draft-28,Mozilla 提供的一个测试网站。

https://tls13.crypto.mozilla.org/

比如在 Firefox 61.0.1 下的测试结果:

如果测试不通过,会出现类似下面的错误信息:

如果测试不通过,会出现类似下面的错误信息:

TLS 1.3 服务器测试

知名的 ssllabs 测试网站的目前只支持到 TLS 1.3 Draft-23。

myssl.com 目前支持到 TLS 1.3 Draft-18。

评论